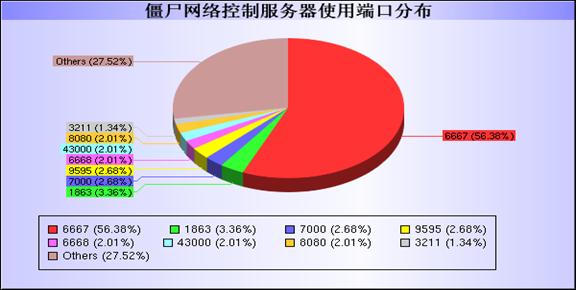

一、河南互联网应急中心事件处理情况 八月份,我中心共处理2起互联网安全事件。国家互联网应急中心发现我省某地市政府网站挂马。我中心及时将事件信息通报相关电信运营企业,要求相关电信企业及时协调处理,网站现已恢复正常。 二、基础电信运营企业及网络安全企业上报情况 八月份,我省各基础电信运营企业及网络安全企业共上报网络安全事件84起,其中河南电信公司上报11起,河南移动公司上报3起,河南天融信上报63起,河南山谷上报1起,世纪信安上报6起。相关电信运营企业已及时处理所上报安全事件。 三、河南省网络安全事件分析 (一)木马事件数据 2009年8月1日至31日,CNCERT/CC对当前流行的木马程序的活动状况进行了抽样监测,发现我国大陆地区23398个IP 地址对应的主机被其他国家或地区通过木马程序秘密控制,其分布情况如下图所示,最多的地区为北京市(24.61%)。其中,我省受控IP地址为826个,排名第10。  另外,根据国内木马控制服务器IP地址分布情况看,广东最多,达7489个,河南排第5,共有3651个。 (二)僵尸网络情况 2009年8月1日至31日,CNCERT/CC对僵尸网络的活动状况进行了抽样监测,发现国内699个IP地址对应的主机被利用作为僵尸网络控制服务器,僵尸网络主机数目有117852个。其中,我省僵尸网络控制服务器数量为42个,僵尸网络所感染的主机数量为6476个。 1、僵尸网络控制服务器数量按地区排名 下图是根据僵尸网络控制服务器的数量,按地区绘制的Top10分布图。我省8月份僵尸网络控制服务器数量在全国排第5位。  2、僵尸网络所感染主机数量按地区排名 下图是根据僵尸网络所感染主机的数量,按地区绘制的Top10分布图。从图中可以看到,我省僵尸网络所感染主机数量在全国排第8位。  3、僵尸网络控制服务器使用的控制端口分布 下图是僵尸网络控制服务器使用的控制端口分布图,从图中可以看到,56.38%的僵尸网络控制服务器通过6667端口对目标计算机进行控制。  (三)网页篡改情况 2009年8月1日至31日,我国大陆地区被篡改网站的数量为3693个,其中,我省被篡改网站数量为402个,排名全国第2。  网页篡改事件中,排名前三位的攻击者的名称分别是:用幸福触摸忧伤@W.S.H,攻击511次;雨夜孤魂,攻击200次;Killer,攻击74次。 (四)恶意代码捕获情况 1、恶意代码捕获次数排名 下表是通过蜜网捕获的恶意代码样本及其变种数量前10名:

2、感染恶意代码的主机对应IP按地区分布 8月份,我国感染恶意代码的主机对应IP数为215708个,其中,我省有8545个IP地址感染了恶意代码,排名全国第6。下图是根据感染恶意代码的主机所对应IP的数量,按地区绘制的Top10分布图。  鉴于近期网络安全形势不容乐观,各电信运营企业及各有关单位要充分重视,对各自系统进行网络安全加固,及时升级杀毒软件,并及时更新病毒库,安装网络防火墙,有效地防止恶意代码的攻击。 四、近期安全威胁公告 (一)无线局域网 AutoConfig 服务中的漏洞可能允许远程执行代码 此安全更新解决无线局域网 AutoConfig 服务中一个秘密报告的漏洞。如果启用了无线网络接口的客户端或服务器收到特制的无线帧,该漏洞可能允许远程执行代码。未启用无线卡的系统不受此漏洞的威胁。 参考信息: http://www.microsoft.com/china/technet/security/bulletin/MS09-049.mspx (二)微软Windows Vista等系统存在畸形SMB报文远程拒绝服务漏洞 Windows Vista和Windows Server 2008等操作系统中服务器消息块(SMB)2.0驱动程序存在严重“零日”安全漏洞。SRV2.SYS驱动在实现NEGOTIATE PROTOCOL REQUEST功能时没有正确处理发来的畸形SMB头字段数据,若远程攻击者在发送的SMB报文的“Process Id High”头字段中包含有“&”字符,则会导致系统蓝屏宕机,从而造成拒绝服务攻击。该漏洞利用简单,漏洞信息和攻击代码已公开,微软公司尚未发布针对该漏洞的补丁程序。 在目前厂商暂未提供补丁或者升级程序的情况下,CNCERT推荐广大用户关闭445端口,直至官方提供相应的补丁。注意:如果用户选择关闭445端口,可能造成用户局域网内无法进行文件共享传输,请谨慎操作。如发现有关攻击活动请及时与我中心联系。 操作方法如下: 通过添加注册表项关闭445端口,添加后必须重启计算机: [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NetBT\Parameters] 新建注册表项:SMBDeviceEnabled 类型: REG_DWORD 值: 0 参考信息: http://www.microsoft.com/technet/security/advisory/975497.mspx http://hi.baidu.com/antiyfx/blog/item/a8d4a0cd81ce701901e92848.html (三)DHTML 编辑组件 ActiveX 控件中的安全漏洞可能允许远程执行代码 此安全更新解决 DHTML 编辑组件 ActiveX 控件中的一个秘密报告的漏洞。 攻击者可以通过构建特制的网页来利用该漏洞。 当用户查看网页时,该漏洞可能允许远程执行代码。 成功利用此漏洞的攻击者可以获得与登录用户相同的用户权限。 那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。 参考信息: http://www.microsoft.com/china/technet/security/bulletin/MS09-046.mspx 关于“河南互联网应急中心” 国家计算机网络应急技术处理协调中心河南分中心(简称河南互联网应急中心,HENCERT)成立于2004年11月,是河南省通信管理局领导下的省级互联网网络安全应急机构。河南互联网应急中心作为国家计算机网络应急体系的成员之一,在国家计算机网络应急技术处理协调中心(简称国家互联网应急中心,CNCERT/CC)的统一协调下运行。 河南互联网应急中心的主要职责: 1、协调、指导省内相关计算机网络安全事件应急单位开展应急处置工作,共同处理省内公共电信基础网络上的安全紧急事件; 2、为省内公共电信基础网络以及请求协助的省内重要信息系统和关键部门等提供网络安全的监测、预警、应 急、防范等安全服务和技术支持; 3、及时收集、核实、汇总、报告有关互联网安全的权威性信息; 4、组织省内相关计算机网络安全应急组织进行交流与合作。 |